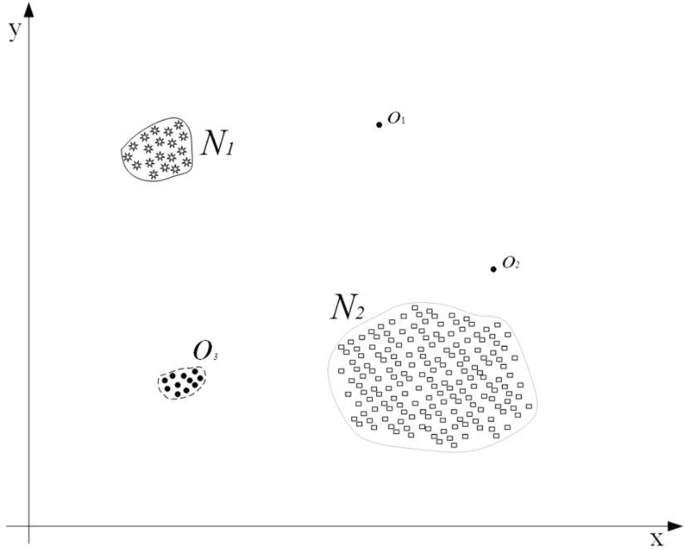

Methodology Proposal for Proactive Detection of Network Anomalies in e-Learning System During the COVID-19 Scenario | SpringerLink

VILNIAUS GEDIMINO TECHNIKOS UNIVERSITETAS Aurimas Vengalis SAUGUMO GRĖSMĖS IR JŲ PREVENCIJA ELEKTRONINIO BALSAVIMO SISTEMOSE

Verslo saugumas prasideda nuo saugių prisijungimų | BALTIMAX IS THE DISTRIBUTOR OF INNOVATIVE IT SOLUTIONS THAT DELIVERS ACCELERATING AND RELIABLE SOFTWARE SOLUTIONS FOR BUSINESS CUSTOMERS AND HOME USERS.

Subjekto 2FA skaitmeninio autentifikavimo prie kritinės infrastruktūros informacinės sistemos struktūrizuotas vertinimas

Methodology for Detecting Cyber Intrusions in e-Learning Systems during COVID-19 Pandemic | SpringerLink

▻B EUROPOS PARLAMENTO IR TARYBOS DIREKTYVA 2001/83/EB 2001 m. lapkricio 6 d. del Bendrijos kodekso, reglamentuojancio žmonems

.jpg)